概述

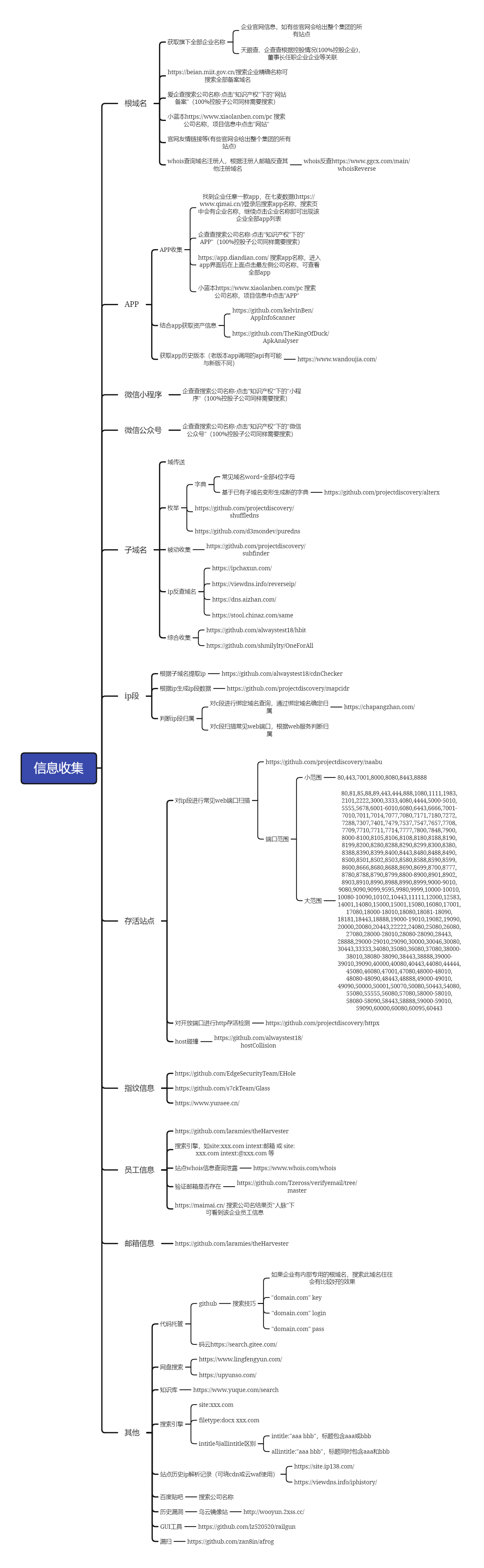

渗透的本质是信息收集,信息收集也叫做资产收集。

信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。

常见端口服务

文件共享服务端口

21/22/69 Ftp/TFtp文件上传协议 匿名上传、下载、爆破和嗅探

2049 NFS服务 配置不当

139 Samba服务 爆破、未授权访问,远程代码执行

389 Ldap目录访问协议 注入允许、匿名访问、弱口令远程连接服务端口

22 SSH远程连接 爆破、SSH隧道以及内网代理转发、文件传输

23 Telnet远程连接 爆破、嗅探、弱口令

3389 Rdp远程桌面连接 Shift后门(win server 2003以下)、爆破

5900 VNC 弱口令爆破

5632 PyAnywhere服务 抓密码,代码执行web应用服务端口

80/443/8080 常见web服务端口 web攻击、爆破、对应服务器版本漏洞

7001/7002 weblogic控制台 java反序列化、控制台弱口令

8080/8089 Jboss/Resin/Jetty/Jenkins 反序列化、弱口令

9090 WebShphere控制台 弱口令

1352 Lotus domino邮件服务 弱口令、信息泄露、爆破

10000 Webmin-Web控制面板 弱口令数据库服务

3306 MySQL 注入、提权、爆破

1433 MSSQL数据库 注入、提权、SA弱口令、爆破

1521 Oracle数据库 TNS爆破、输入、反弹shell

5432 PostgreSQL 爆破、注入、弱口令

27017/27018 MongDB 爆破、未授权访问

6379 Redis 弱口令、爆破、未授权访问

5000 SysBade/DB2数据库 爆破、注入、邮件服务端口

25 SMTP邮件服务 邮件伪造

110 POP3协议 爆破、嗅探

143 IMAP协议 爆破网络常见协议端口

53 DNS域名系统 允许区域传输、DNS劫持、缓存投毒、欺骗

67/68 DHCP服务 劫持、欺骗

161 SNMP协议 爆破、收集目标内网信息特殊服务端口

2181 Zookeeper服务 未授权访问

8069 Zabbix服务 远程执行、SQL注入

9200/9300 Elastcsearch服务 远程执行

11211 Memcache服务 未授权访问

512/513/514 Linux Rexec服务 爆破、Rlogin登录

873 Rsync服务 匿名访问、文件上传

6390 Svn服务 Svn泄露、未授权访问

50000 SAPManagement Console 远程代码执行工具使用

Nmap

nmap www.xxx.com -Pn --osscan-limit -sVMasscan

masscan -p1-65535 xxx.xxx.xxx.xxx(服务器ip)

masscan -p1-65535 xxx.xxx.xxx.xxx/24 扫网段爆破神器-hydra

https://github.com/vanhauser-thc/thc-hydra

# ssh

hydra -L user.txt -P passwd.txt -t 2 -vV -e ns xxx.xxx.xxx.xxx ssh # 使用字典

hydra -L user.txt -P passwd.txt -t 2 -vV -e ns xxx.xxx.xxx.xxx ssh # 知道账号

# ftp

hydra -L user.txt -P passwd.txt -t 2 -vV -e ns xxx.xxx.xxx.xxx ftp # 使用字典

hydra -l root -P passwd.txt -t 2 -vV -e ns xxx.xxx.xxx.xxx ftp # 知道账号

# sql

hydra -l root -P passwd.txt -t 6 -vV -e ns xxx.xxx.xxx.xxx mysql # 知道账号

# rdp

hydra -L user.txt -P passwd.txt -t 6 -vV -e ns xxx.xxx.xxx.xxx rdp # 使用字典

# smb

hydra -L user.txt P passwd.txt -t 6 -vV -e ns xxx.xxx.xxx.xxx smb # 使用字典

# telnet

hydra -L user.txt P passwd.txt -t 6 -vV -e ns xxx.xxx.xxx.xxx telnet # 使用字典

# 批量

hydra -L user.txt P passwd.txt -M ip.txt -o ips.txt -vV -e ns xxx.xxx.xxx.xxx mysql Kali-Metasploit

auxiliary/scanner/mysql/mysql_login

auxiliary/scanner/ftp/ftp_login

auxiliary/scanner/ssh/ssh_login

auxiliary/scanner/telnet/telnet_login

auxiliary/scanner/smb/smb_login

auxiliary/scanner/mssql/mssql_login

auxiliary/scanner/mysql/mysql_login

auxiliary/scanner/oracle/oracle_login

auxiliary/scanner/postgres/postgres_login

auxiliary/scanner/vnc/vnc_login

auxiliary/scanner/pcanywhere/pcanywhere_login

auxiliary/scanner/snmp/snmp_login